Jak se připravit na kybernetickou válku a nebýt její první obětí

V posledních letech se neustále množí počty úspěšných kybernetických útoků, které zneužívají systémové, ale hlavně lidské chyby. Každá organizace na světě je totiž do jisté míry zranitelná. Hackeři identifikují, za pomoci svých robotů, zranitelnosti organizací bez rozdílu velikosti a odvětví. Následně se odhalené zranitelnosti pokoušejí zneužít, aby získali to, co požadují. Ať už je to výkupné, data a informace nebo také osobní údaje (jména, e-mailové adresy, kreditní karty atd.). Pokud si říkáte, že se vás tato situace nemůže týkat, pak se do značné míry pletete.

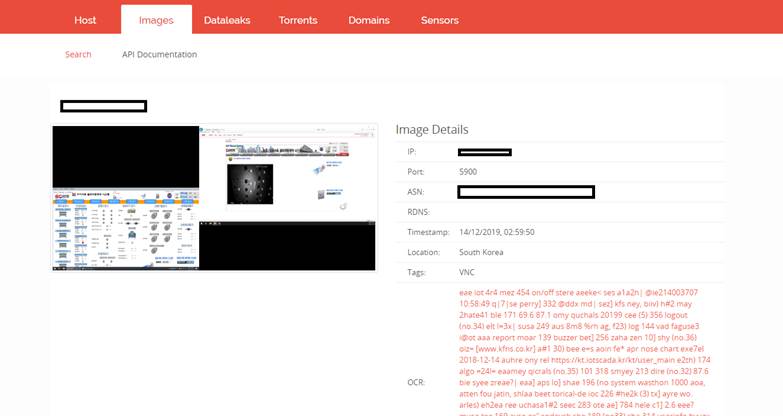

Hackeři hledají slabá místa organizací díky jednoznačným ukazatelům, tzv. signaturám. Díky tomu nepoznají rozdíl, zda se jedná o nemocnici, ministerstvo nebo společnost vyrábějící knoflíky či prodejnu zeleniny. Identifikace takové zranitelnosti přitom může být pro hackera velmi snadná. Můžeme se tedy efektivně bránit proti těmto hrozbám? A má vůbec smysl se bránit, pokud je stejně každá organizace zranitelná? Rozhodně má, protože rizika kyberútoku a zejména jeho dopadu na organizaci lze výrazně snížit.

Je nutné si uvědomit svá slabá místa, tedy najít ta místa, která mohou být pro společnost slabinou, a snažit se tato místa ošetřit.

Právě z tohoto důvodu bychom měli pravidelně zabezpečení naší organizace testovat. Procesem testování je myšlen způsob, kdy dokážeme odhalit slabá místa ještě dříve, než je bude moci zneužít hacker. Je důležité si také uvědomit, kdy a kde mohou tato slabá místa vznikat, a každé jednotlivě „opancéřovat“. Nesmíme však zapomínat, že nám bude cestu křižovat jedna podstatná fyzikální veličina. Čas! Každá slabina i každá silná stránka je relativní v čase a postupně se vyvíjí. Hackeři se učí hledat nové a nové zranitelnosti a stejně tak i obránci, aby udrželi krok, tak se musí neustále zdokonalovat ve svém snažení. A i zde tedy platí „těžko na cvičišti, lehko na bojišti“. Na tomto principu je zapotřebí, aby se organizace orientovaly více na „cvičiště“ a šetřily svoje síly na řízenou obranu, před pouhým odrážením útoků nepřítele.

Nesmíme však zapomínat, že nám bude cestu křižovat jedna podstatná fyzikální veličina. Čas!

U každé organizace slabiny vznikají jinak a v jiný čas. Pokud budete firma, která vyrábí software nebo například e-shop, pak chyba v systému může vzniknout s novou verzí nebo s úpravou zdrojového kódu. Pokud jsme organizace, která vyrábí knoflíky a naše IT slouží jen pro vystavování faktur, pak změn v IT tolik nemáme a díry v systému přijdou pravděpodobně, až když bude odhalena nějaká zranitelnost aplikace či operačního systému. Tedy i náročnost a četnost testování může být různá.

Testování lze provádět mnohými způsoby, ať jsou to simulované phishingové útoky, trénování reakce na bezpečnostní události nebo také pravidelné provádění řízených testů, které hledají slabiny aplikací a infrastruktur společností. Těmto testům říkáme penetrační testy. Penetrační testy mají množství standardů a předepsaných postupů od renomovaných společností, což nám pomáhá určit jednoznačný rámec a také zajistit, že osoba provádějící penetrační testy na nic nezapomene. Jako příklad můžeme uvést například standardy jako OWASP (Open Web Application Security Project), které řeší zabezpečení a způsoby testování webových aplikací, tedy aplikací dostupných skrze vaše internetové prohlížeče nebo také PTES (Penetration Testing Execution Standard) či PTF (Penetration Testing Framework), který pomáhá správně testovat infrastruktury a infrastrukturní služby a částečně říká, jak testovat lidský faktor a fyzickou bezpečnost. Tyto standardy a postupy však neřeší do detailu jednu z podstatných částí, a to jsou interní procedury, tedy procesy a lidský faktor, který hraje ve světě kybernetické bezpečnosti podstatnou roli.

Podstatnou částí kybernetické bezpečnosti je fyzická bezpečnost, která může pro některé organizace představovat jen turniket, ochranku u vstupu do prostor společnosti a kamery hlídající vstupní místa. Ale pro některé firmy je to mnohem komplexnější úkol, jelikož odcizení notebooku zaměstnance může představovat opravdovou hrozbu odcizení citlivých dat z organizace bez narušení IT systémů. Proto bychom se měli při testování zaměřit i na tyto vertikály a k tomu nám může pomoci standard OSSTMM (Open Source Security Testing Methodology Manual) nebo také ISSAF (Information System Security Assessment Framework). Tyto standardy jsou velice komplexní a můžeme v nich najít mnohé oblasti, na jejichž základě lze provádět testování.

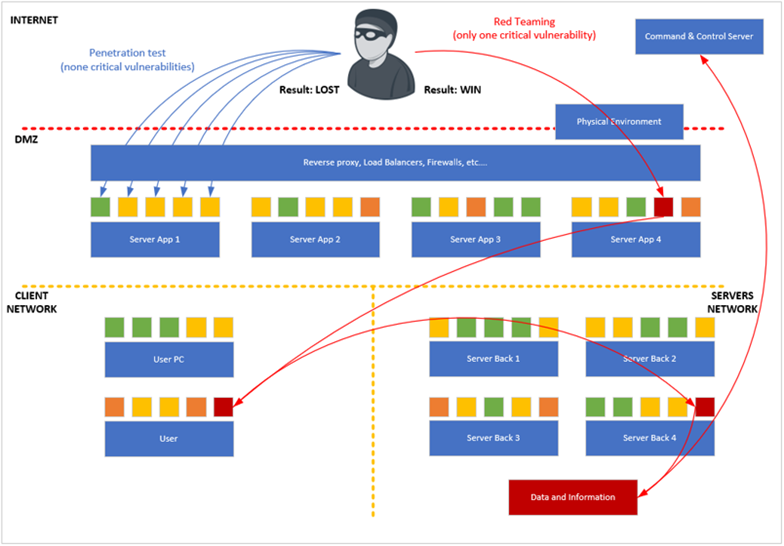

Penetrační testování má několik základních typů a správný typ testování si volíme vždy na základě potřeby a požadavku. Pokud chceme simulovat chování „hackera robota“, pak pro náš účel nejlépe poslouží tzv. Black Box testování, tedy testování černé skříňky, kdy penetrační tester zná pouze IP adresu cíle, ale o aplikaci nebo části infrastruktury neví v zásadě nic, a vše je tedy předmětem testování. Jak lze jistě odvodit, tak toto testování může být časově náročné, a proto se často volí tzv. Gray box testy, tedy testy, u kterých zná tester infrastrukturu, skladbu aplikace či platformu, na které je systém provozován. Poslední z obecných typů penetračních testů jsou tzv. White Box testy. Při těchto testech zná tester veškeré informace a má k dispozici zdrojový kód aplikace, či služby a musí provádět i tzv. Code review, tedy hledá zranitelnosti přímo ve zdrojovém kódu. Obecně penetrační testy mají však jednu velkou slabinu nebo limitu, a tou je fakt, že společnost často vybírá jen aplikace, které jsou pro společnost důležité. Tedy tester kontroluje vlastní aplikaci, ale už se nezaměří na testování okolního světa a sousedících aplikací, dodavatelů a správců aplikace. Výsledky poté mohou dát organizaci falešný pocit bezpečí.

Výsledky penetračních testů mohou dát organizaci falešný pocit bezpečí.

Abychom předešli těmto problémům, máme zde další možnost testování, a tou je tzv. „Red Team Operations“, kdy se většinou skupina útočníků, kdy každý má rozdílné kompetence, stane etickými hackery, a útočí na společnost v rámci vymezeného rozsahu. Podstatným rozdílem mezi penetračním testováním a Red Teamem je způsob testování. Při penetračním testu se snaží tester najít všechny slabiny jedné aplikace, služby nebo části infrastruktury, ale u Red Teamu se identifikuje hloubka narušení bezpečnosti v organizaci, tedy zjednodušeně řečeno „Je možné odcizit data z USB Flash disku pana ředitele?“.

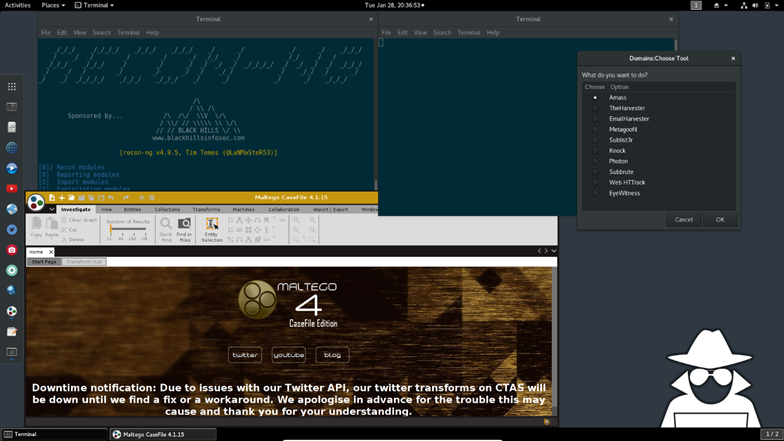

Pro testování pomocí Red Teamu nejsou stanoveny jednoznačné rámce a standardy, ale využívá se podobných jako při penetračním testování. Red Team dostane informace, jaké cíle jsou nedotknutelné, jaké techniky a taktiky budou používány, za pomoci tichého průzkumu provádí identifikaci cíle a jeho slabin. Po plném zjištění všech potřebných informací provede Red Team své ozbrojení, tedy připraví si všechny potřebné nástroje a stanoví si různé vektory útoku, kudy se do společnosti může dostat. Jako například:

- kompromitaci serveru s webovou aplikací a získání privilegovaného přístupu

- kompromitaci koncové stanice s využitím phishingu

- rozmístění USB Flash disků s malware

- nasazení zařízení pro monitoring stisku kláves

- zarušení wifi, gsm a dalších bezdrátových sítí či přerušení varovných hlášení z EZS

- nasazení odposlechu na klíčové zaměstnance

- průzkumy odpadkových košů a kontejnerů u společnosti

Cíl mají všichni stejný, a tím mohou být informace ve společnosti nebo na konkrétním zařízení jedné osoby či nějaká jiná důležitá místa v organizaci, jako jsou například kartotéky. Red Team vždy připravuje celý scénář útoku nanečisto a ve svém simulovaném prostředí, aby ověřil, že se na místě nic nepokazí, protože při vlastním průniku hrozí velké riziko prozrazení. Pokud má Red Team vše ověřeno, pak přichází den, kdy se útočníci dostanou do organizace a infiltrují se, tak hluboko, jak jen to je možné.

...pak přichází den, kdy se útočníci dostanou do organizace a infiltrují se, tak hluboko, jak jen to je možné...

Organizace má často svůj vlastní interní IT tým, kterému se někdy také říká „Blue Team“, a ten chrání organizaci před kybernetickými útoky. Tento Blue Team se snaží identifikovat útočníka a zamezit jeho dalšímu postupu, jenže stejně jako v reálném životě neví, kdy přijde a co může napáchat, nebo zda už v prostředí není infiltrován. Pozice Blue Teamu je mnohem náročnější, protože se musí vypořádat s ochranou a operativou běžných činností.

Vše musí být dokumentováno. Každý z Red Teamu má vlastní kameru a identifikační kartu, jelikož může být zadržen ochrankou společnosti či policií, a musí vždy prokázat, že se jednalo o řízenou aktivitu společnosti, a nikoliv o trestný čin. Kamerový záznam následně slouží jako důkaz o provedení tohoto testu a pro další identifikaci opatření. Během testování Red Teamem dochází ke zneužívání lidského faktoru, zarušení provozu, identifikace nefunkčních nebo neexistujících procesů, dezinformacím, zneužitím slabin ve fyzické bezpečnosti a častokrát jsou využívány zejména metody sociálního inženýrství.

Red Team Operations je mnohem důmyslnější test, který lépe identifikuje cesty nepřátelského hackera a nelze jej nikdy srovnávat s testem penetračním, protože při tomto testu jsou testovány všechny aspekty (fyzický, digitální i lidský) a úroveň znalostí Red Teamu musí v mnohém přesahovat znalosti a zkušenosti penetračních testerů. Testování Red Teamem vám pomůže „opancéřovat“ vaši organizaci a připravit se na nejhorší, tedy na reálný kybernetický útok!

Tento článek napsal náš kolega Daniel Hejda pro časopis IT System 01-02/2020

Sdílej v médiích