Vánoce jsou časy klidu a žně hackerů

Blíží se Vánoce a konec roku, což jsou často časy, kdy dochází k velkému množství kybernetických útoků. Společnost FireEye společně s americkými federálními úřady vydala před několika dny oznámení o hrozbách založených na ransomware RYUK. RYUK je velmi kvalitně sestavený ransomware využívající šifrování RSA-2048 a AES-256, přičemž ukládá své klíče pomocí proprietárního formátu Microsoft SIMPLEBLOB. Šifruje připojená zařízení a vzdáleně dostupné souborové systémy (sdílení, a to i ta uživateli nepublikovaná). RYUK byl již dříve šířen společně s dalším škodlivým software, a to EMOTET a TRICKBOT a své ničivé účinky ukázal na přelomu roku 2019/2020. Útoky RYUK byly zaznamenány při útocích na americké nemocnice, a to nejspíš v souvislosti s aktuálně probíhající pandemií COVID-19. Původcem útoku jsou pravděpodobně aktéři z východoevropských zemí a pravděpodobně dochází k distribuci stejnými aktéry, kteří připravili škodlivý kód TRICKBOT, který byl nedávno předmětem masivního šíření po Spojených státech.

Před několika dny bylo vydáno oficiální vyjádření ze strany federálního úřadu pro vyšetřování (FBI), ze strany Ministerstva pro vnitřní bezpečnost infrastruktury (CISO), a to společně s americkým Ministerstvem zdravotnictví (HHS) (https://us-cert.cisa.gov/ncas/alerts/aa20-302a). Útoky jsou primárně zaměřeny na nemocniční systémy, nemocnice a infrastruktury nemocnic a zdravotnická zařízení. Uvedené agentury kontaktovaly veškerá zdravotnická zařízení v rámci USA, ale tato hrozba může přijít nečekaně i do České republiky. Útočníci v průběhu času, jak se již dříve ukázalo, skenují veřejně přístupné subnety a pokud identifikují zranitelnosti, pak se pokusí o narušení bezpečnosti.

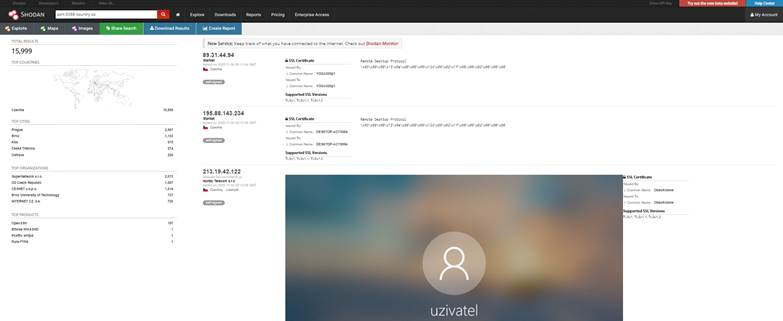

Pokud se podíváme na přehled dostupných služeb, které lze prolomit hrubou silou, slovníkovým útokem nebo skrze password spray útoky, a budeme předpokládat, že útok může přijít nejen phishingem na uživatele, pak v rámci České republiky můžeme vidět:

- že je publikováno celkem 15999 zařízení s dostupným výchozím portem vzdálené plochy na portu 3389

- že systémové sdílení v rámci Windows serveru publikované na výchozím portu 445 je dostupné u 6551 zařízení

- že LDAP port Active Directory je dostupný u 979 zařízeních, které jej mají publikován na výchozím portu 389 a u 788 zařízeních je publikován na portu 636

- že RPC na portu 139 je dostupné u 469 zařízení

- že celkem 48 zařízení je náchylných na zneužití zranitelnosti MS17-010, kterou primárně využíval WannaCry a nástroje NSA

Zdroj: https://www.shodan.io/

Na základě tohoto oznámení a s povolením státních úřadů USA byly vydány indikátory kompromitace, které společnost FIREEYE zaznamenala v roce 2020. Doplnění těchto informací provedla společnost RiskIQ, která přidala další indikátory kompromitace, které by mohly potencionální hrozbu zastavit, nebo snížit pravděpodobnost útoku. Na stránkách RiskIQ jsou pravidelně aktualizovány informace o nových indikátorech kompromitace, které by měla každá společnosti, ale hlavně každé zdravotnické zařízení, zavést do systému a aktivně blokovat a detekovat na perimetru, případně detekovat v síti. V této souvislosti by bylo vhodné taktéž poučit uživatele o nárůstu potenciálu útoku.

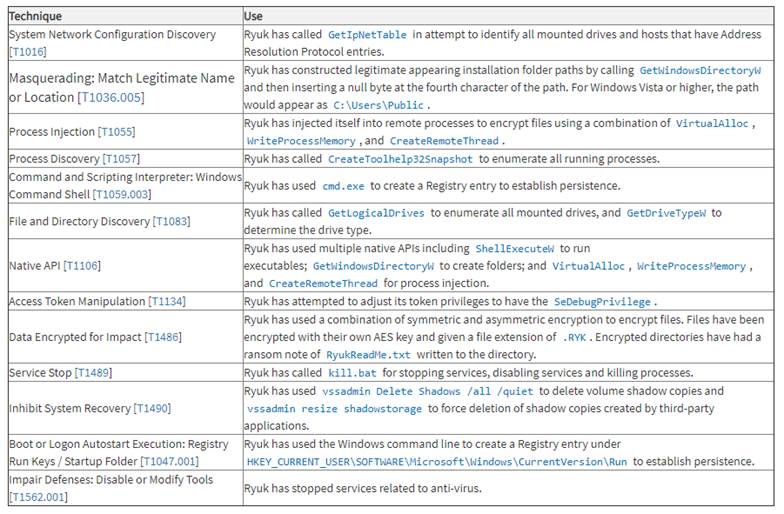

Dříve bylo zpozorováno společností CrowdStrike, že se RYUK šíří prostřednictvím dalších částí škodlivého kódu, a indikátory ukazují na použití níže uvedených taktik a technik:

- Obfuskovaný powershell kód se připojoval ke vzdálené IP adrese

- Na kompromitovaném zařízení byl stažen a spuštěn reverse shell

- Na hostitelském zařízení jsou spuštěny skripty blokující zápis do protokolů událostí

- Průzkum sítě, v rámci interního initial recon, je prováděn pomocí nativních nástrojů operačního systému Windows

- Primárně je využíván protokol RDP pro pohyb v rámci sítě

- V prostředí jsou vytvářeny servisní účty

- Provede se stažení a nasazení nástroje PowerShell Empire

- Pro rozeslání v rámci sítě se využívá nástroje PSEXEC

- Pro odstranění záloh a shadow copy na operačních systémech jsou používány dávkové soubory

Kompletní přehled aktivit RYUK můžete najít na níže uvedeném obrázku, který byl publikován na stránkách https://us-cert.cisa.gov a byl sestaven dle MITRE ATT&CK Framework.

Zdroj: https://us-cert.cisa.gov/ncas/alerts/aa20-302a

Další důležité informace můžete najít také na níže uvedených zdrojích, a to včetně potřebných indikátorů kompromitace. Tyto zdroje také sloužili jako zdroje pro sepsání tohoto článku

- https://www.crowdstrike.com/blog/big-game-hunting-with-ryuk-another-lucrative-targeted-ransomware/

- https://community.riskiq.com/article/0bcefe76

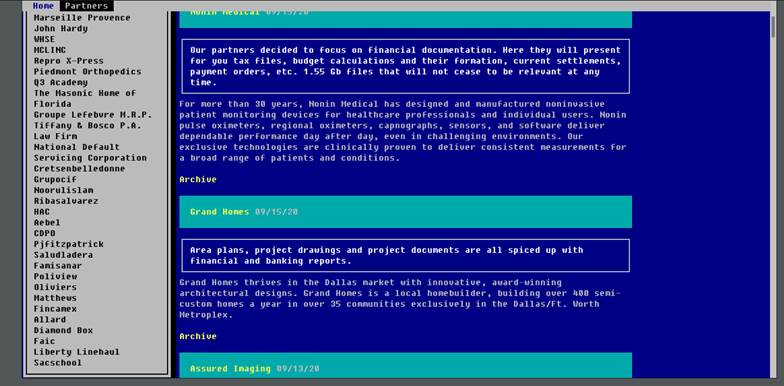

Pamatujte, že cílem útočníka nemusí být jen zašifrování vašich dat a následné vydírání pod záminkou jejich odemčení, ale z vaší organizace mohou být data exfiltrována (vykopírována) a zveřejněna na tzv. DarkWebu, kde budou po nějakou dobu uložena a bude vám nabídnuto jejich smazání a nezveřejnění, pokud zaplatíte výkupné. Pokud nezaplatíte výkupné, pak budou s největší pravděpodobností data zveřejněna tak, jak to ukazuje níže uvedený otisk obrazovky z DarkWebu, kde jsou dostupná data různých společností, včetně zdravotnických organizací.

Zdroj: záměrně neuveden

Doporučení KPCS je zavedení preventivních ochran a poučení uživatelů. Dále můžeme doporučit vytvoření offline a offsite záloh, nastavení segmentace sítě, úprava bezpečnostních politik, znemožnění spuštění nepodepsaných skriptů PowerShell, aplikace AppLocker politik, zneplatnění dostupných služeb RDP, které mohou být přímo publikovány do internetu (mimo VPN přístupy), nastavení podmíněného přístupu, případně přesun kritických služeb a dat do cloudového prostředí Microsoft Azure, či Office365 a mnoho dalšího. Pokud by vás tato problematika zajímala, prosím nebojte se na nás obrátit. Rádi vám pomůžeme s nastavením zabezpečení vaší firemní sítě a zjistíme, zda právě vaše síť není ta, která by mohla být během útoku zneužita, kompromitována a zašifrována.

Sdílej v médiích