Jak na správu Bitlockeru pomocí Microsoft Endpoint Manageru

Ochrana uživatelských, potažmo firemních dat, se v dnešní době stává velmi ožehavým tématem. Dle mých zkušeností, většina společností toto dnes již nebere na lehkou váhu a svá zařízení se snaží nějakým způsobem zabezpečit. Důležitá otázka je, jak docílit vyváženosti mezi dostatečnou ochranou dat na všech typech zařízení s co možná nejlepší uživatelskou přívětivostí a zároveň docílit minimální angažovaností firemního IT oddělení. V tomto směru nám dnes nejvíce pomáhají cloudové služby. Ty jsou schopné zabezpečit nejenom správu celého životního cyklu mobilních zařízení, ale hlavně nám mohou pomoci s jejich ochranou. My se dnes zaměříme na jednu z těch nejzákladnějších možností, jak ochránit firemní data, a to zejména při ztrátě firemního zařízení, kdy potřebujeme zamezit uniku citlivých informací. V tomto nám nejlépe poslouží Microsoft Bitlocker, díky kterému je možné jednoduše zašifrovat veškerá data na discích počítače a tím je ochránit proti přečtení nežádoucí osobou. Bitlocker ke své funkci využívá hardwarovou komponentu TPM ve verzi 1.2 a 2.0. Nebudu tady nyní zdlouhavě popisovat, jak přesně Bitlocker funguje, protože věřím, že to většina čtenářů ví, pojďme se ale podívat na jednotlivé možnosti jeho správy.

Správa pomocí GPO Do nedávna nejpoužívanější způsob správy Bitlockeru napříč firemním prostředím. Vytvoří se GPO, které zacílíme na firemní počítače a doufáme, že se disky zašifrují a další GPO politikou odesíláme Bitlocker klíče nejčastěji do lokální Active Directory. Bohužel tento způsob nám ve skutečnosti neřekne, jak přesně si naše prostředí stojí, co se týče úspěšnosti zašifrovaných disků. Navíc nám ani nedává pohodlnou možnost pomoci koncovému uživateli v případě, že si disk uzamkne a požaduje klíč pro obnovu. V těch nejčernějších scénářích zjistíme, že klíč v Active Directory nemáme a data uživatele jsou nenávratně pryč.

Správa pomocí MBAM serveru Microsoft Bitlocker Administration and Monitoring (MBAM) rozšiřuje úroveň správy Bitlockeru o administrativní interface a MBAM agenta, který se instaluje na všechny spravované počítače. MBAM serverem získáváme vetší kontrolu nad zašifrovanými stanicemi díky možnosti monitorovat úspěšnost zašifrování disků a webovou konzoli pro firemní servicedesk, který je schopen efektivněji pomoci koncovému uživateli v případě problému se zašifrovaným diskem. Ovšem i zde je několik nevýhod. Potřebujeme například další Windows server, správu stále řešíme přes GPO a nemáme možnost spravovat zařízení, která se ocitnou mimo firemní síť.

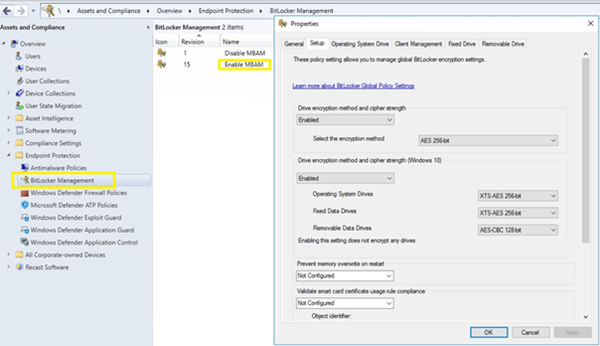

Kde končí správa Bitlockeru pomocí GPO a MBAM serveru, tam začíná Microsoft Endpoint Manager (MEM) Pro ty z vás, kteří se s pojmem Microsoft Endpoint Manager zatím nesetkali, jen objasním, že se jedná o spojení služeb Microsoft Intune a Configuration Manager (MECM). MEM je nástrojem, který dokáže komplexně spravovat firemní koncová zařízení včetně serverů bez ohledu na to, zda se spravované zařízení nachází na vnitřní firemní síti, nebo venku v internetu. Správa Bitlockeru pomocí MECM Dalo by se říct, že MECM je orientován více na správu Bitlockeru v on-premise prostředí. V podstatě v sobě integruje služby MBAM serveru, takže už není potřeba zvlášť dedikovaný Windows server a SQL server, vše dnes běží přímo na serveru MECM. Navíc správu rozšiřuje o velmi důležitou část a tou jsou podrobnější reporty.

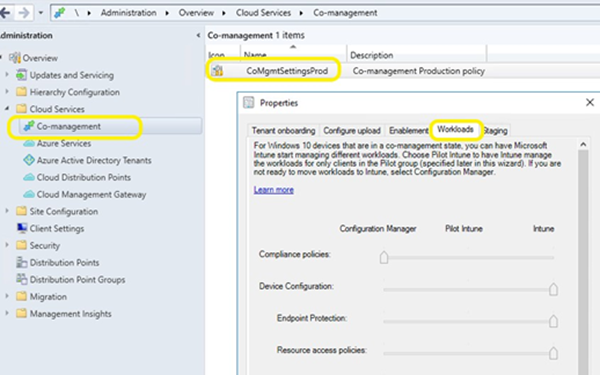

Pokud se však koncová stanice přece jen ocitne v internetu, neznamená to, že správa stanice, potažmo Bitlockeru je v ohrožení. Zde totiž existuje hned několik způsobů jak to řešit. Například s využitím Cloud Management Gateway (CMG) lze na zařízení poslat ihned jakoukoliv MECM politiku, ať už se zařízení nachází kdekoliv. Další možnost je pomocí Co-managementu přenést některé části správy stanice pod Intune. Toho jednoduše docílíme přesunutím několika vybraných workloads, viz. obrázek níže. Důležitou a jistě potěšující informací je jistě to, že Microsoft garantuje kompatibilitu konfigurace Bitlockeru, ať už je cílena pomocí GPO, MECM, nebo pomocí Intune.

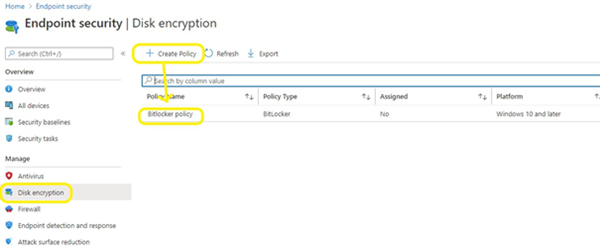

Správa Bitlockeru pomocí Intune Ať už se jedná o zařízení spravované hybridně (pomocí Co-managementu), nebo čistě z cloudu, nic to nemění na možnostech správy Bitlockeru. Správa je stejně jako ve všech předchozích případech plnohodnotná a nebojím se říct i pohodlnější. Pokud je koncové zařízení součástí Azure Active Directory a je enrollované do Intune, je pro administrátory velmi snadné zacílit na něj politiku, která se o zašifrování disků postará. Stačí se proklikat do sekce Endpoint security a vytvořit novou Bitlocker politiku.

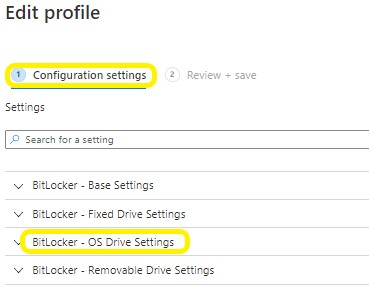

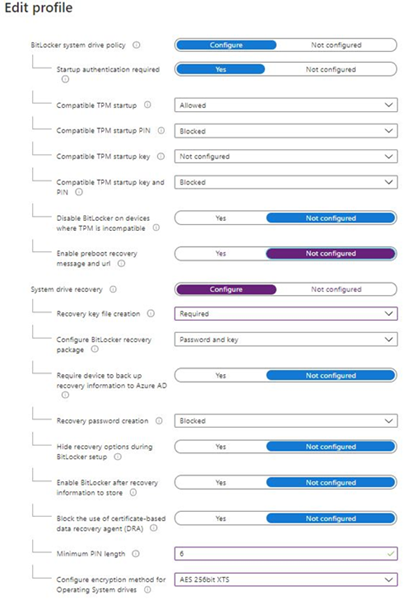

Bitlocker politika obsahuje několik skupin konfigurací, ve kterých je možné upravovat jednotlivá nastavení dle našich představ. Já jsem pro ukázku zvolil sekci s konfigurací pro disk, na kterém se nachází operační systém.

V této sekci můžeme nastavit úroveň šifrování, zda bude vynucen pin, zda budeme ukládat klíč pro obnovu do AAD a podobně.

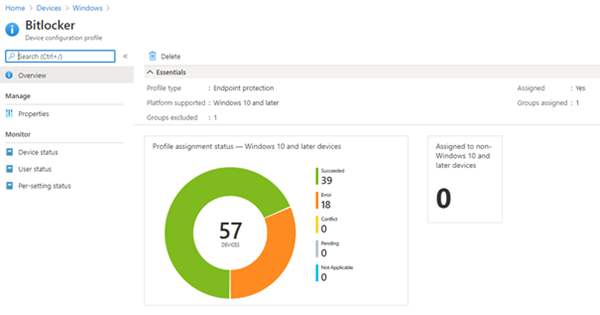

Jakmile máme politiku nastavenou dle našich představ, stačí jí jen zacílit na požadovanou skupinu počítačů, případně uživatelů. Intune nám zároveň řekne na kolika stanicích se již politika aplikovala, na kolika se na „něco“ čeká a případně, na kterých počítačích došlo při šifrování k chybě.

Závěrem bych chtěl říct, že Microsoft Bitlocker zůstává jednou ze základních možností, jak ochránit firemní data na koncových zařízení s Windows 10. Svět MS cloudových služeb se navíc snaží nejenom pomáhat s nasazením bezpečnostních prvků na koncová zařízení, ale zároveň o zpříjemnění uživatelské i administrační zkušenosti. Ve spojení s dalšími bezpečnostními službami Azure, je možné docílit velmi rychle maximálního zabezpečení s minimálním úsilím.

Sdílej v médiích