Emotet se vrací v plné své síle a přináší hrozbu pro uživatele Microsoft Office

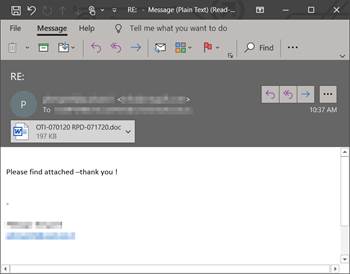

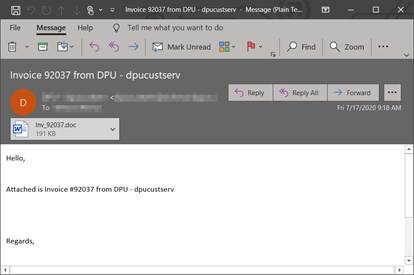

Malware Emotet se dle aktuálně dostupných čísel objevil již v roce 2014 a dle vyjádření státních orgánů v rámci České republiky působil škody na přelomu roku 2019/2020. Tento malware se vyvinul do velmi účinného botnet, který s sebou stahuje další škodlivý software, kterým je například TrcikBot a QuakBot. Nyní se tento malspam po cca půl roce vrací zpět a výzkumníci zaznamenali rozeslanou kampaň, která čítala více jak 250 000 škodlivých emailů, které byly rozeslány po celém světě. Kampaň byla zaznamenána od pátku 17.7.2020 a cílila na Spojené státy, Velkou Británii, Brazílii, Kanadu, Chile, Ekvádor a Mexiko. Výzkumníci z týmu Microsoft Security Intelligence oznámili na Twitteru, že emaily obsahují odkazy nebo soubory s makry, která následně iniciují volání skrze WMI do prostředí PowerShell a poté se spojí s jedním z 5 řídících serverů v internetu odkud stáhnou další škodlivý kód.

Pozitivní je fakt, že aplikace Microsoft Defender ATP a Office 365 ATP při kontrole emailů a odkazů již detekuje obfuskovaný kód z payloadu a tedy je schopen tuto hrozbu zastavit již v zárodku.

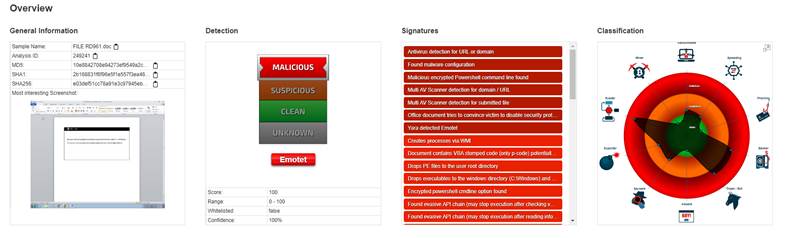

Velmi zajímavý research poskytnul jeden z online sandbox nástrojů, který velmi dobře charakterizuje škodlivost daného malspamu.

Zdroj: https://www.blackhatethicalhacking.com/news/emotet-returns-in-malspam-attacks-dropping-trickbot-qakbot

Základní IOC pro C2 servery Emotet uvádíme níže

*"C2 list"*: [

*"144.139.91.187:443"*,

*"157.7.199.53:8080"*,

*"189.218.165.63:80"*,

*"104.236.161.64:8080"*,

*"2.47.112.152:80"*,

*"185.94.252.27:443"*,

*"202.62.39.111:80"*,

*"190.17.195.202:80"*,

*"143.0.87.101:80"*,

*"70.32.84.74:8080"*,

*"45.161.242.102:80"*,

*"190.194.242.254:443"*,

*"50.28.51.143:8080"*,

*"204.225.249.100:7080"*,

*"137.74.106.111:7080"*,

*"68.183.170.114:8080"*,

*"181.31.211.181:80"*,

*"149.62.173.247:8080"*,

*"177.75.143.112:443"*,

*"190.229.148.144:80"*,

*"181.30.69.50:80"*,

*"177.66.190.130:80"*,

*"192.241.143.52:8080"*,

*"46.28.111.142:7080"*,

*"68.183.190.199:8080"*,

*"190.181.235.46:80"*,

*"217.199.160.224:7080"*,

*"83.169.21.32:7080"*,

*"12.162.84.2:8080"*,

*"5.196.35.138:7080"*,

*"177.139.131.143:443"*,

*"212.71.237.140:8080"*,

*"104.131.41.185:8080"*,

*"172.104.169.32:8080"*,

*"46.214.11.172:80"*,

*"177.144.135.2:80"*,

*"170.81.48.2:80"*,

*"190.96.118.251:443"*,

*"190.163.1.31:8080"*,

*"178.79.163.131:8080"*,

*"203.25.159.3:8080"*,

*"190.147.137.153:443"*,

*"186.250.52.226:8080"*,

*"181.129.96.162:8080"*,

*"114.109.179.60:80"*,

*"70.32.115.157:8080"*,

*"219.92.13.25:80"*,

*"82.196.15.205:8080"*,

*"185.94.252.12:80"*,

*"89.32.150.160:8080"*,

*"190.6.193.152:8080"*,

*"181.120.79.227:80"*,

*"181.167.96.215:80"*,

*"187.51.47.26:80"*,

*"111.67.12.221:8080"*,

*"104.131.103.37:8080"*,

*"72.47.248.48:7080"*,

*"80.249.176.206:80"*,

*"94.176.234.118:443"*,

*"87.106.46.107:8080"*,

*"187.162.248.237:80"*,

*"61.92.159.208:8080"*,

*"77.55.211.77:8080"*,

*"77.90.136.129:8080"*,

*"185.94.252.13:443"*,

*"91.236.4.234:443"*,

*"217.13.106.14:8080"*,

*"51.255.165.160:8080"*,

"192.241.146.84:8080"

],

Sdílej v médiích