Bezpečnost jako komplexní záležitost

Tento článek je věnován zabezpečení komunikační aplikace Microsoft Teams, pojďme se ale na začátek podívat na problémy zabezpečení trochu ze široka. Na konci si povíme proč.

Dnešní doba přeje únikům dat - touto větou bych shrnul současný svět digitálních technologií z pohledu bezpečnosti. Díky plné digitalizaci většiny firemních procesů jsme ve stavu, kdy vědomě i nevědomě dáváme přístup k našim i firemním datům ven do kyberprostoru - do té “sítě”, která je v konečném důsledku přístupná všem. Znáte to přísloví “Dobrý sluha, zlý pán”? I technologii si musíme pořádně "ochočit".

Jako hlavní problémy vidím nekonzistentnost bezpečnostních limitů u různých aplikací.

Pokud omezím přístup do jedné aplikace, ale z druhé aplikace se mohu bez problému k datům z té první dostat, nejedná se o zabezpečení, ale o tzv. "security by obscurity" - jen hození pár překážek pro běžného uživatele.

Z mé praxe jsem se setkal s několika (nevalidními) názory, zde jeden na ukázku:

"My tam (Office 365) nic, co by nás poškodilo, nemáme, když se něco ztratí, vadit to nebude."

Představme si hypotetický útok pomocí impersonace (útočník se tváří jako uživatel, kterému odcizil účet a zároveň se nepoužívá MFA - ověření pomocí dalšího faktoru jako třeba SMS, autentizační aplikace apod.)

Varianta A

-

Komunikační aplikace - náhodný kontakt (říkejme mu uživatel Petra) z organizační struktury na stejném stupni jako je odcizený účet - "Ahoj Petro, mohla bys mi poslal tu naši VPN, nějak mi přestala fungovat, DÍK!"

-

Uživatelka Petra posílá zazipovanou VPN i s certifikátem.

-

Útočník se připojuje do sítě pomocí platné VPN a účtu.

-

Útočník se dostává do interní sítě

-

Další postup nechám na vašich představách

Varianta B

-

Pomocí kradeného účtu si stahuje kompletní mailing list kontaktů z poštovního klienta vč. zákazníků

-

Odesílá hromadný e-mail na zákazníky s vymyšlenou fakturou na nedoplatek jisté částky

Varianta C

-

Útočník vyčkává na moment, kdy se dostane k citlivým datům, například příloze v e-mailu napadeného uživatele (Co takhle xls tabulka zákazníků? Osobní data zaměstnanců u pracovníka HR? Opět nechávám na fantazii)

Varianta D 1. Pomocí impersonace se bude útočník vydávat za IT podporu a bude chtít přistoupit na vzdálenou plochu

To jsme se nedostali k systémům jako je Dynamics CRM nebo SharePoint Online (či on-premise), které slouží k práci citlivými daty.

A nyní si zodpovězte znova otázku, opravdu vám nezáleží na zabezpečení, protože "tam nic důležitého nemáte"?

Co můžeme udělat pro zabezpečení aplikace Microsoft Teams?

Z bezpečnostního hlediska si můžeme rozdělit aplikaci Teams na několik částí, a to uživatelská data (chat, hromadné komunikace), soubory (SharePoint Online, OneDrive for Business), přístupy do týmů. Dále si musíme uvědomit, že některá bezpečností opatření musíme provádět na úrovni celého prostředí (Office 365 Tenantu), a to tak, aby zapadaly do celého konceptu zabezpečení.

Chat

Mnoho citlivých údajů se stále probírá v klasickém chatu, ve škole jsme si posílali dopisy, v práci to byly e-maily a v současnosti toto přebírá komunikátor, v našem scénáři Microsoft Teams. Jak zde tedy můžeme řešit zabezpečení?

-

Retenční politiky – umožnují nám uchovat nebo odstranit zvolený zdroj dat, v našem případě chat tak, aby například zprávy starší 5 dnů byly trvale odstraněny (uživatelé je nenajdou ve svém vlákně)

-

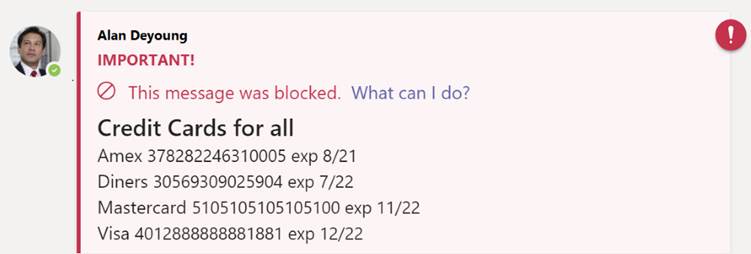

DLP (Data loss prevention) – v chatu lze samozřejmě posílat i soubory, v případě, že můj tenant podporuje komunikaci s okolním světem, můžu je také zasílat (resp. sdílet) i externím uživatelům. Tato funkce zabraňuje tomu, aby například dokument obsahující citlivá data (rodná čísla, hesla/account name apod.) byl zablokován v průběhu odesílání. Samozřejmě je nutná konfigurace a důkladné testování těchto pravidel tak, aby vytvořené politiky fungovaly opravdu tam, kde potřebujeme

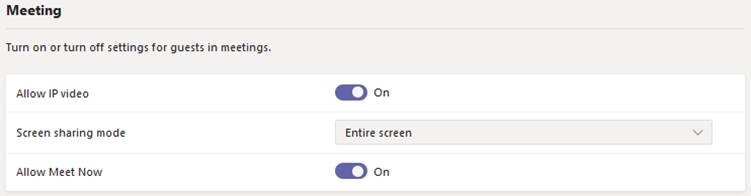

- Externí komunikace – je vhodné zvážit, jestli mohou (a jak) vaši uživatele komunikovat s externími uživateli (uživatel není z „vašeho“ Tenantu, ale vlastní licenci Office 365). V chatovacím okně lze vidět upozornění, že s takovým uživatelem komunikujete. Jedná se o oblíbený způsob impersonace, kdy si útočník vytvoří doménu s podobným názvem jako je ta vaše. Poté kontaktuje náhodné uživatele (viz výše Varianta D)

Týmy

Podobně jako v soukromém chatu, se v týmu či kanále probírají citlivé údaje, mohou se zde ukládat data vašich zákazníků nebo interní data vaší společnosti.

-

Omezení sdílení souborů – omezení sdílení souboru na úrovni SharePoint Online, můžeme výrazně snížit riziko ztráty dat, a to jak úmyslným, tak i neúmyslným („však ono mi to vygenerovalo nějaký – anonymní – odkaz a ten jsem jen poslal dále“). Toto nastavení ovlivní celý tenant (SharePoint Online, Office 365 Groups, OneDrive for Business) – většinou pozitivně vůči bezpečnostnímu nastavení.

-

Omezení vytváření týmů – jedna z prvních věcí, kterou by se měla organizace zabývat. Pokud nechám vytváření týmu na uživatelích, po čase vznikne mnoho duplicitních, špatně nastavených veřejných/privátní týmů. Nad duplicitními týmy se špatně udržuje kontrola, není zřejmé, jaká data obsahují, kde a jak se sdílejí. (Tímto tématem se zabývá tzv. Governance plán.)

-

DLP a retenční politiky – tyto funkce pro zabezpečení dat lze stejně jako u chatu použít i zde

-

Azure Information Protection – tato služba dokáže šifrovat soubory na základě typu citlivosti dokumentu. Neoprávněná osoba nemůže dokument otevřít.

Co máte tedy vlastně nastavit?

Otázka, která padne vždy na konci podobného povídání. Každá organizace je unikátní procesně, lidsky i technicky. Nelze obecně stanovit, zda zakázat přístup pro externí uživatele, nebo ne. Položte si otázku. Potřebujete takovou funkci? Ano? Bojíte se? Ano? Pak je třeba nastavit proces tak, abyste mohli komunikovat pouze s vybranými externisty.

Na začátku jsem nastínil problémy s identitami a řešením problémů jak celku. Office 365 obsahuje velké množství funkcí pro zabezpečení přístupu jako např. Conditional access, MFA, Cloud App Security, Active Threat Protection, DLP, Reteční politiky, Azure information Protection, Intune a mnoho dalších.

Bohužel popis těchto funkcí daleko přesahuje možnosti tohoto článku. Chtěl bych tímto na závěr zdůraznit, že Office 365 je soubor mnoha aplikací, kde si každá zaslouží svou minutu slávy z pohledu bezpečnosti. Ale nemusíte se bát, my vás v tom nenecháme.

Sdílej v médiích